Copyright © 2003 - 2019 shuangyongdoors.com All Rights Reserved.

Burpsuite下载最新pc版

应用介绍

Burpsuite官方版是款针对信息安全从业人员所打造的渗透测试工具。Burpsuite电脑版能够用来分析那些不可预知的应用程序,包括会话令牌和重要数据项的随机性,还能完整的枚举应用程序的内容和功能。Burpsuite中还采用自动测试和半自动测试的方式,包含了 Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。

Burpsuite官方版是款针对信息安全从业人员所打造的渗透测试工具。Burpsuite电脑版能够用来分析那些不可预知的应用程序,包括会话令牌和重要数据项的随机性,还能完整的枚举应用程序的内容和功能。Burpsuite中还采用自动测试和半自动测试的方式,包含了 Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。

Burpsuite软件介绍

Burpsuite是来自过来的一款功能强大的渗透测试工具。它是一个用于攻击web 应用程序的集成平台,包含了许多工具,如Proxy、Spider、Scanner、Intruder、Repeater、Sequencer、Decoder、Comparer等工具模块,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。通过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,非常适合信息安全从业人员使用。

Burp Suite是一款信息安全从业人员必备的集 成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了 Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。通 过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,是web安全人员的一把必备的瑞士军刀。

Burpsuite软件功能

Burp Suite提供优秀的分析功能,可以在软件找到分析错误的工具

如果你的软件遇到错误,就需要分析错误的原因

如果你的网站程出现漏洞,就需要在软件分析漏洞问题

使用这款Burp Suite软件就可以分析你的漏洞

将错误的原因显示在软件,从而让用户可以找到当前web存在的漏洞

支持更多的工具帮助你扫描web,可以立即分析所有问题

Burpsuite软件特色

1、Burp Suite是专业的漏洞分析软件,可以检测你网站出现的漏洞

2、适合维护人员使用,可以对你的计算机系统安全维护

3、支持重复扫描功能,对当前的系统内容重新检测

4、支持更多扩展的内容,近十款工具维护你的系统

5、支持手动选择分析的内容,可以添加分析模块

6、支持常见的漏洞分析,可以检测一百多个漏洞

7、Burp Suite企业版可以在特定时间执行计划扫描,或按需执行一次性扫描。

8、可以将重复扫描配置为无限期运行或直到定义的终点。

9、可以在一个位置查看给定网站的整个扫描历史记录。

Burpsuite安装步骤

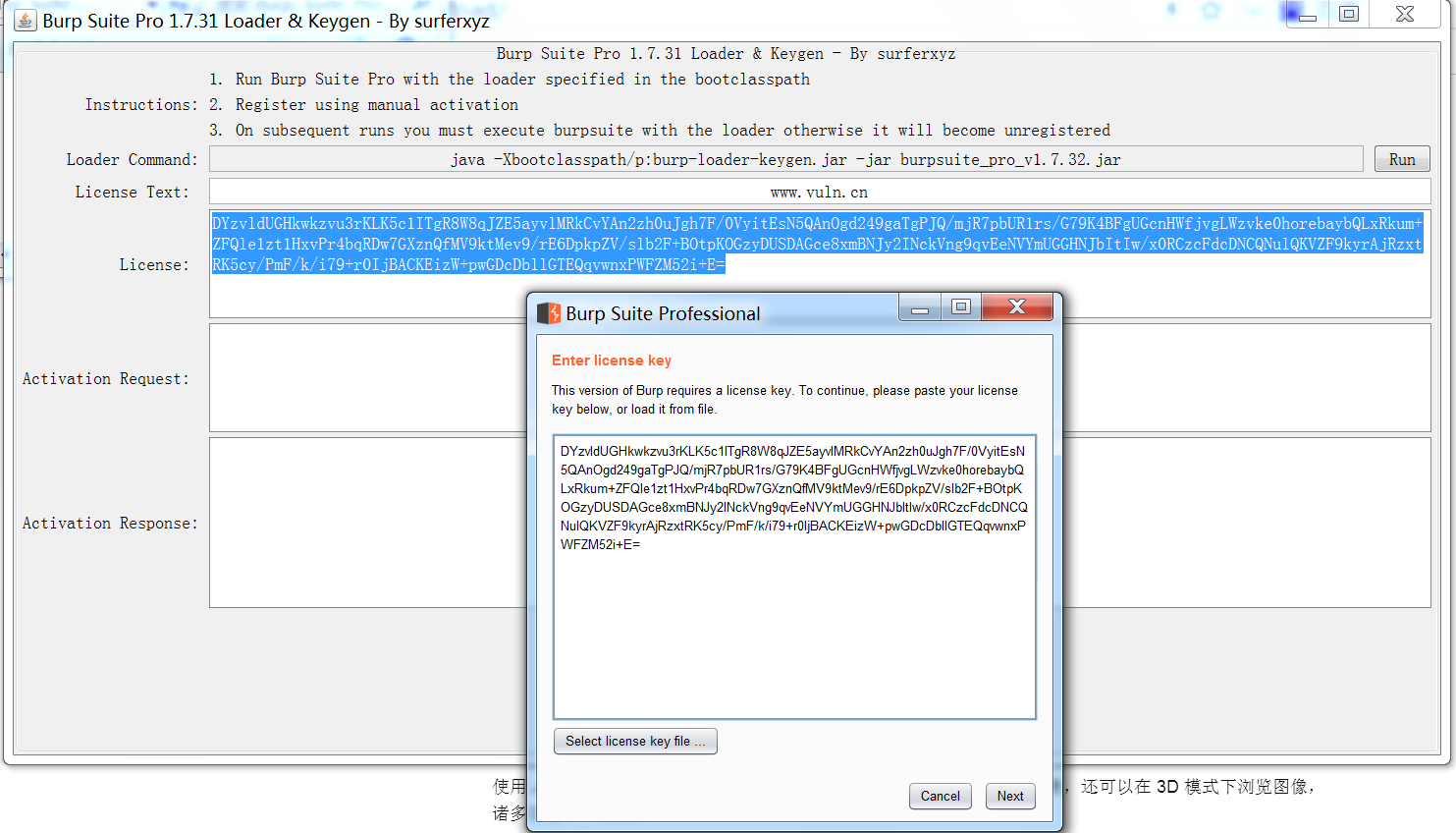

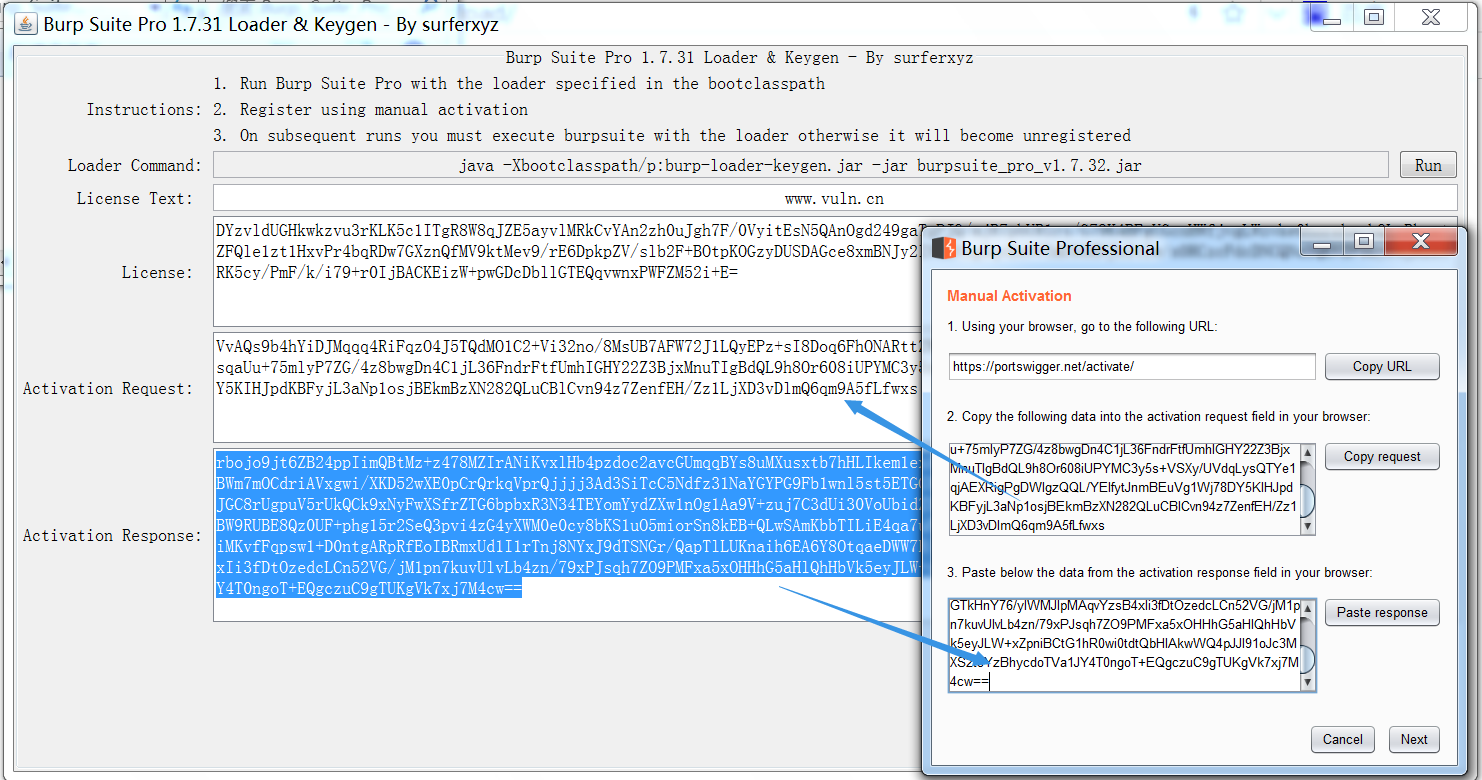

1. 在华军软件园下载Burpsuite,然后解压,点击打开注册机:burp-loader-keygen.jar,然后点击run,license text 随便填,然后将生成的license 复制粘贴到打开的burp里,点击next

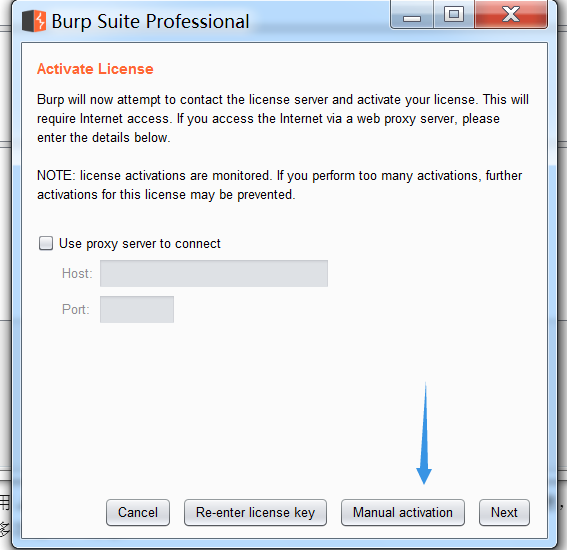

2. 然后我们点击manual activation

3. 接着我们将request 粘贴到activation request ,将自动生成response,再粘贴到burp里最下面的response中,点击下一步

4. Burpsuite下载成功,这样我们就可以使用了。

Burpsuite使用教程

Burp 模块介绍

- Target

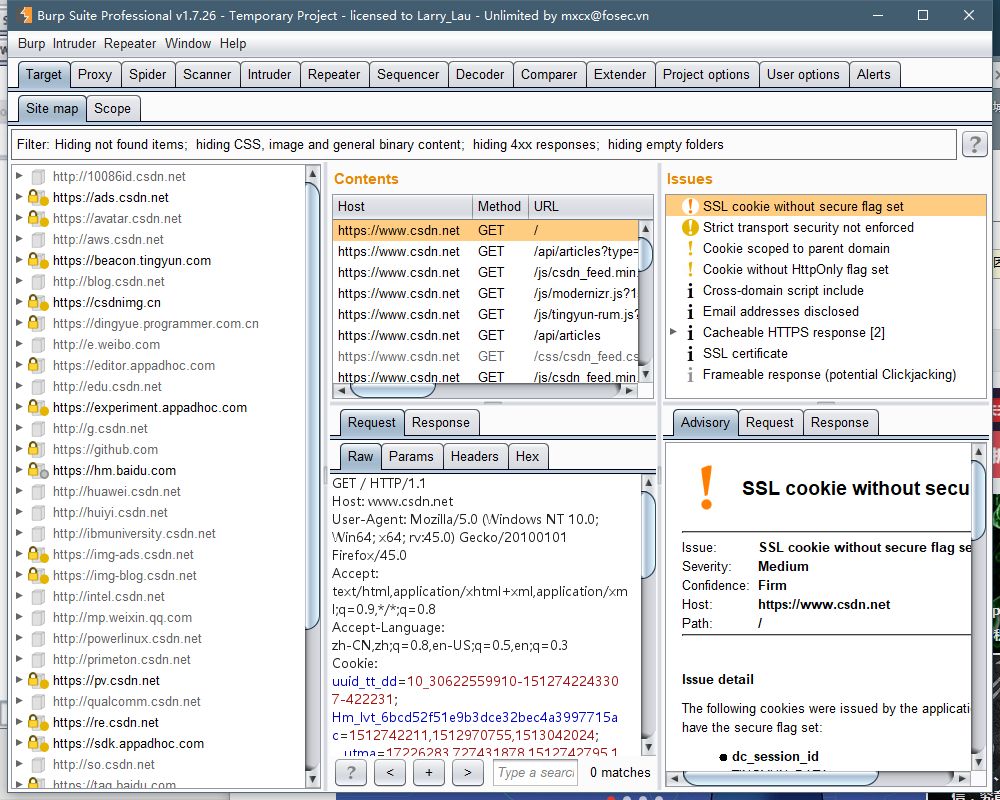

Target 作为 Burp 的第一个模块,作用是一个站点地图,会在左侧出现所有通过代理服务器的网页都会在此显示。

当访问了CSDN之后,“Target” 功能模块已经将所有访问记录给爬取了下来,并显示在左侧,如图所示。

当然,如果想使用 Burp 进行测试,首先要修改一下本机浏览器的代理。

下面以火狐为例来讲解 Burp 的基本配置

首先需要在火狐的设置里,找到代理设置,设置为和 Burp 软件一样的 IP,即可。

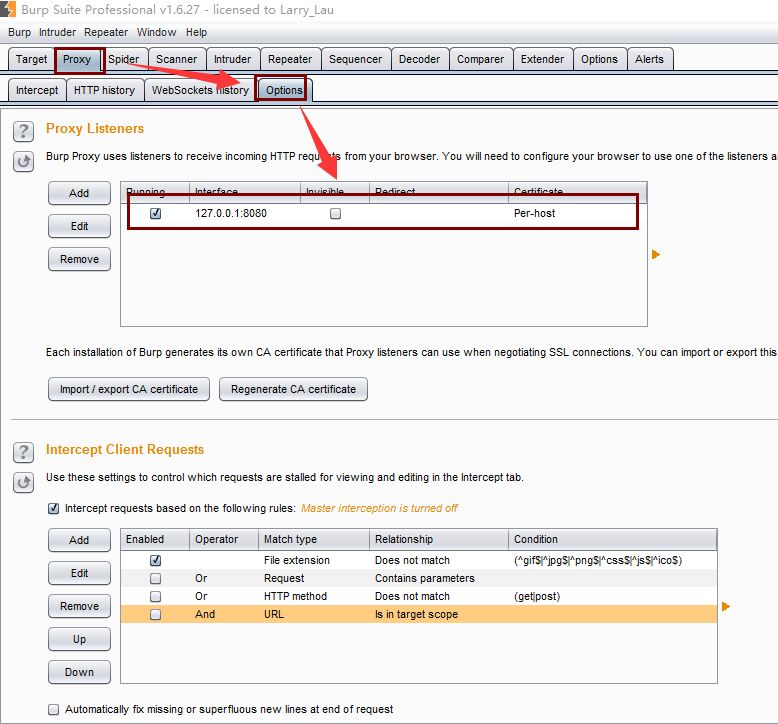

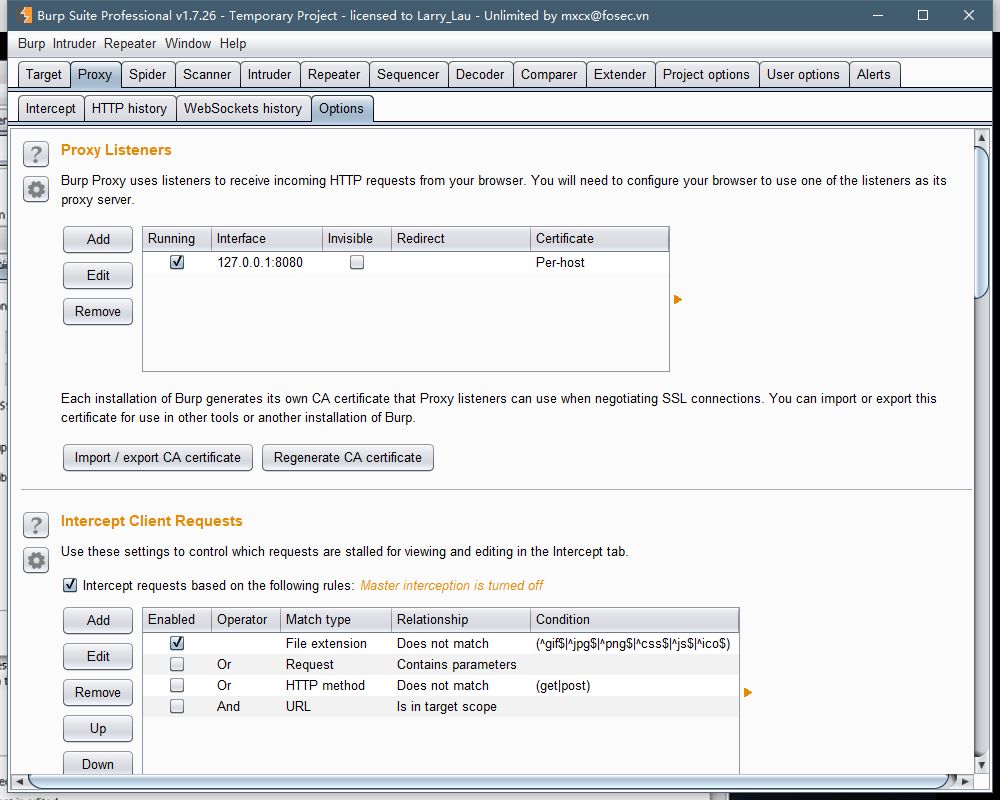

需要注意的就是端口号需要和这上面设置的端口号一致,都是 8080

Proxy

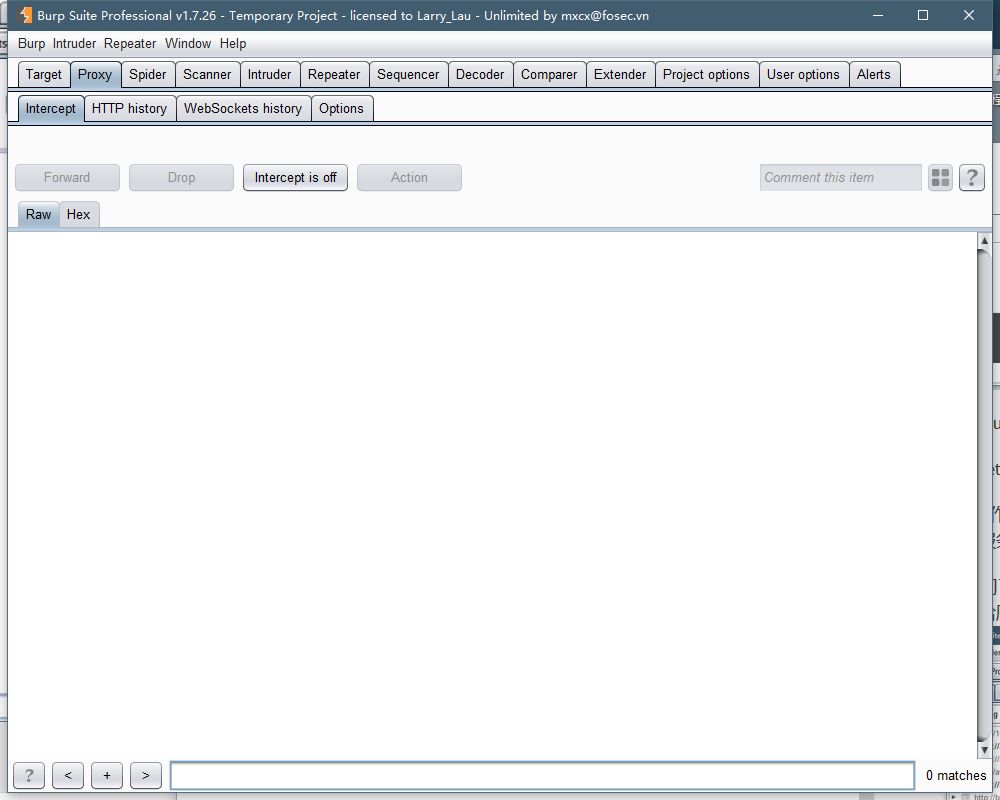

在 Burp 里,“Proxy” 模块是一个至关重要的模块,他的布局是这样的。

Proxy 模块里面的 intercept 模块的作用是截断 HTTP/HTTPS 之间的请求流量,如果第三个按钮 “intercept is off”,这里是未开启拦截的意识,如果开启了则会变为 “intercept is on”

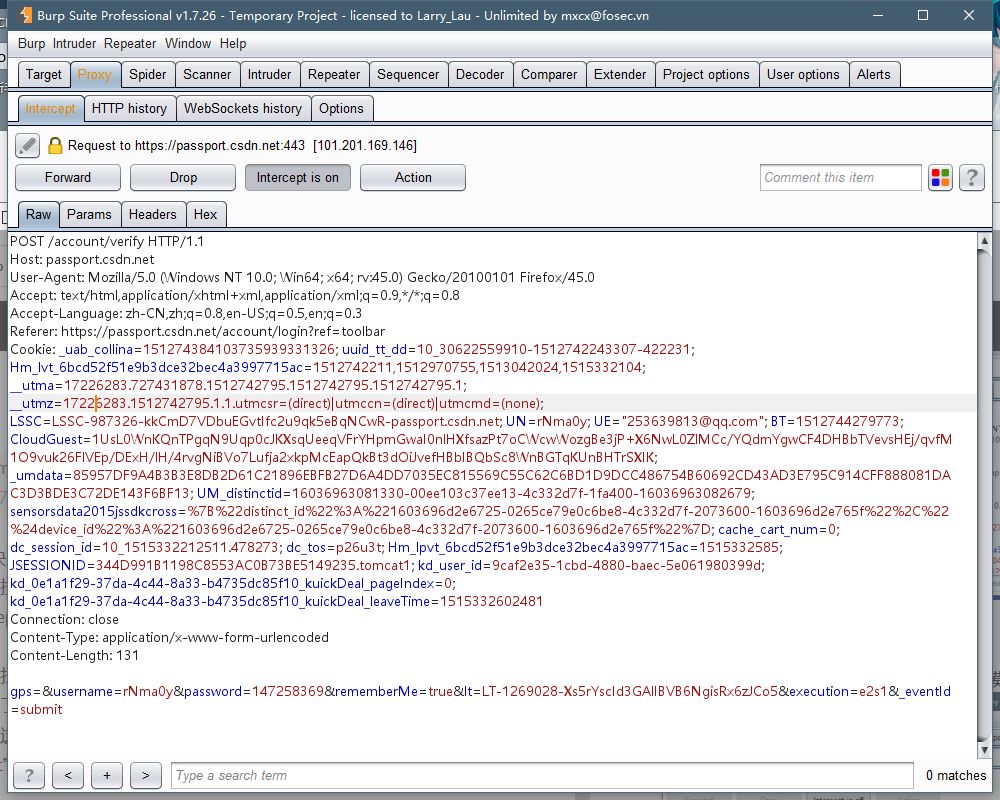

现在我们拦截下 CSDN 登陆页面的 HTTPS 流量。

在我输入了账号密码之后,点击了开启拦截,状态变为 “intercept is on”,此时,通过这个 HTTPS 请求下来的流量都会被拦截不发送并且显示在你的 “intercept” 模块下,如图所示。

去掉多余的参数,在 POST 登陆的实际请求只有这一句

&username=rNma0y&password=147258369&rememberMe=true<=LT-1269028-Xs5rYscId3GAlIBVB6NgisRx6zJCo5&execution=e2s1&_eventId=submit

当拦截开启的时候,整个网页他是无法请求的,因为发送的所有请求都被拦截下来了,如果你想访问下个网页,选择模块里的第一个按钮 “Forward”,这个按钮意味着放行,令他通过请求,发送此数据包。

Drop

Drop 则是丢掉这个包,重新抓取数据。

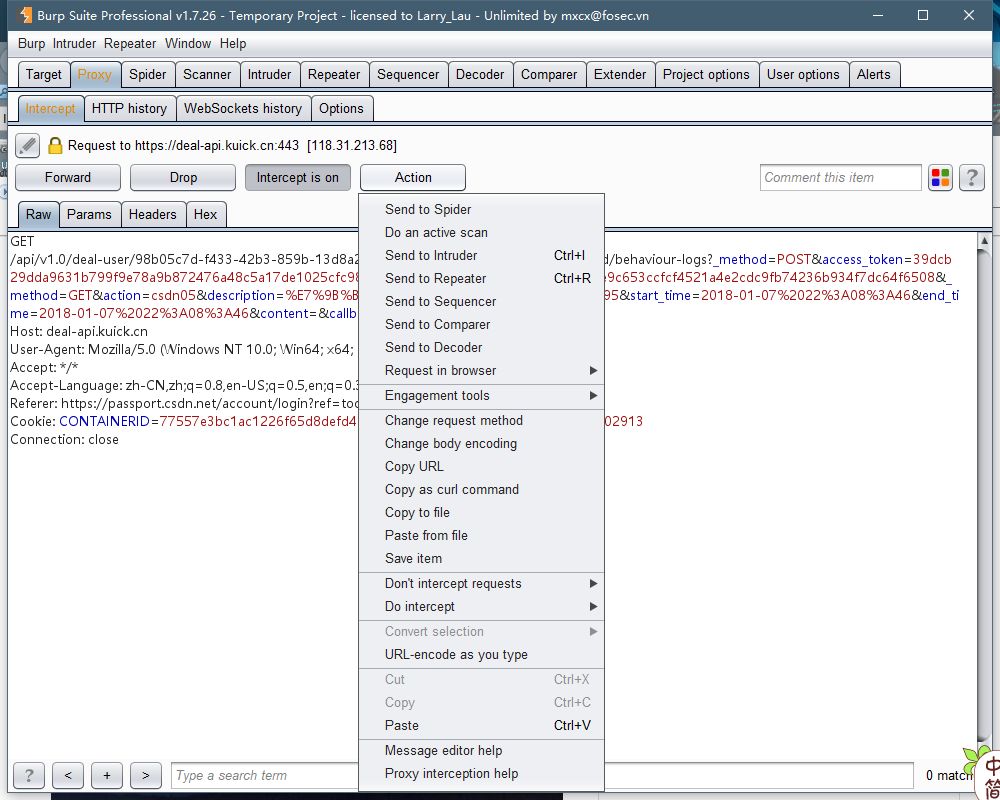

Action

Action 的功能如下,可以把请求发送到各个模块进行交互。

HTTP history

这个模块的功能则是这个就是截取包的历史记录,把先前截取的数据包历史停留在这里。

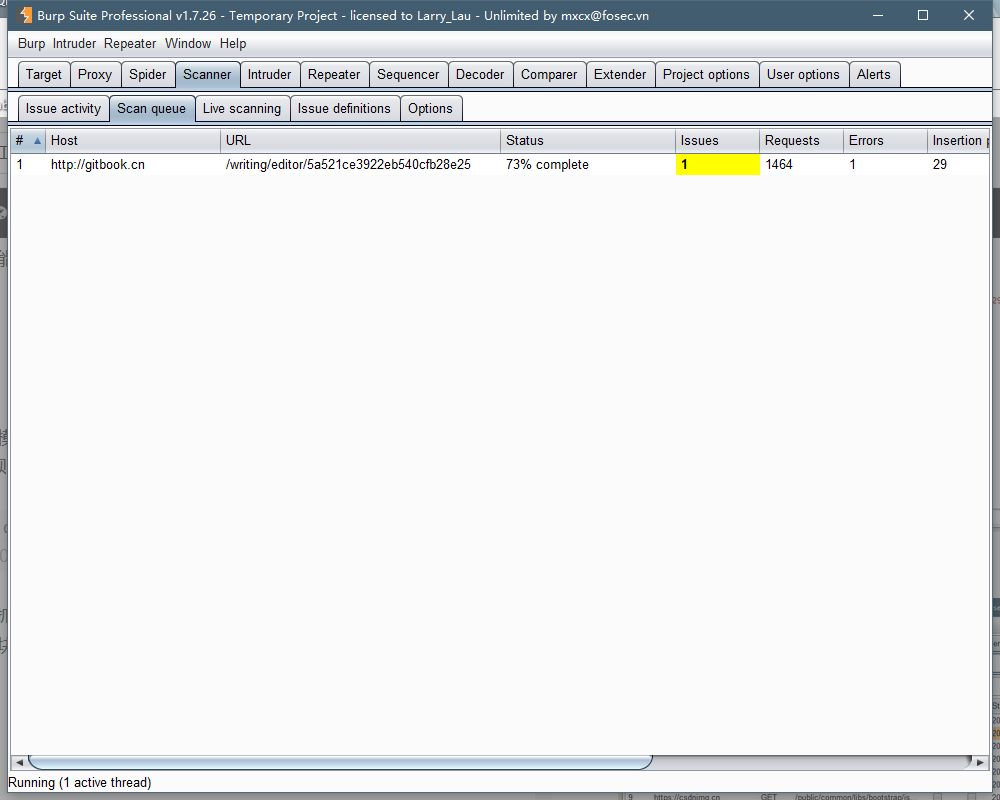

Scan

Scan 这个功能模块的作用则是扫描,一个 Web 应用程序的扫描器,是 Pro 版独有的,社区版则不带有此功能。

使用方法是在抓包后右键菜单,出现 “Do a active scan”,点击后则会发送到 Burp 的 Scan 模块下,最重要的指示则是会高亮黄色。

Intruder

Intruder 模块则是整个 Burp 工具里最有用的一块,在暴力破解这方面经常会上手,可以通过增加一个字典来实现自动化的攻击。

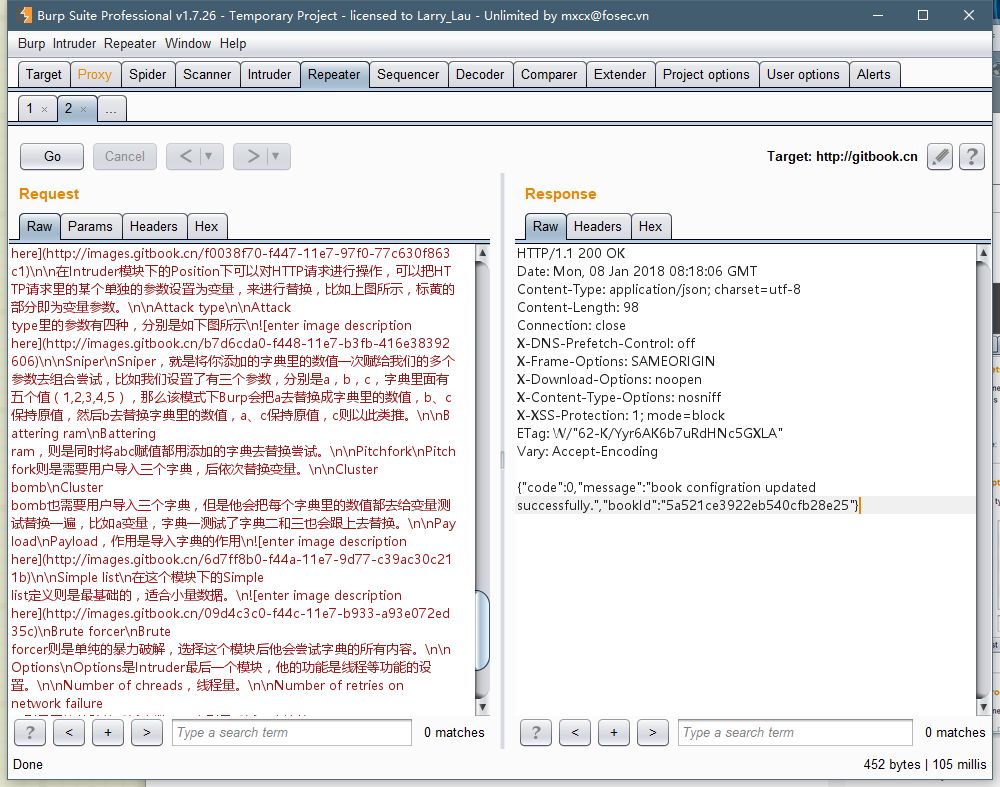

在 Intruder 模块下的 Position 下可以对 HTTP 请求进行操作,可以把 HTTP 请求里的某个单独的参数设置为变量,来进行替换,比如上图所示,标黄的部分即为变量参数。

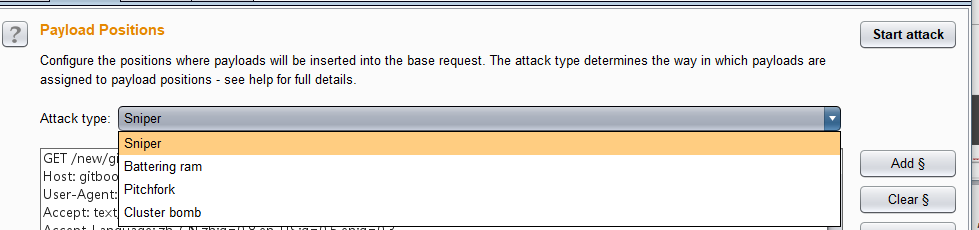

Attack type

Attack type 里的参数有四种,分别是如下图所示:

Sniper

Sniper,就是将你添加的字典里的数值一次赋给我们的多个参数去组合尝试,比如我们设置了有三个参数,分别是 a,b,c,字典里面有五个值(1,2,3,4,5),那么该模式下 Burp 会把 a 去替换成字典里的数值,b、c 保持原值,然后 b 去替换字典里的数值,a、c 保持原值,c 则以此类推。

Battering ram

Battering ram,则是同时将 abc 赋值都用添加的字典去替换尝试。

Pitchfork

Pitchfork 则是需要用户导入三个字典,后依次替换变量。

Cluster bomb

Cluster bomb 也需要用户导入三个字典,但是他会把每个字典里的数值都去给变量测试替换一遍,比如 a 变量,字典一测试了字典二和三也会跟上去替换。

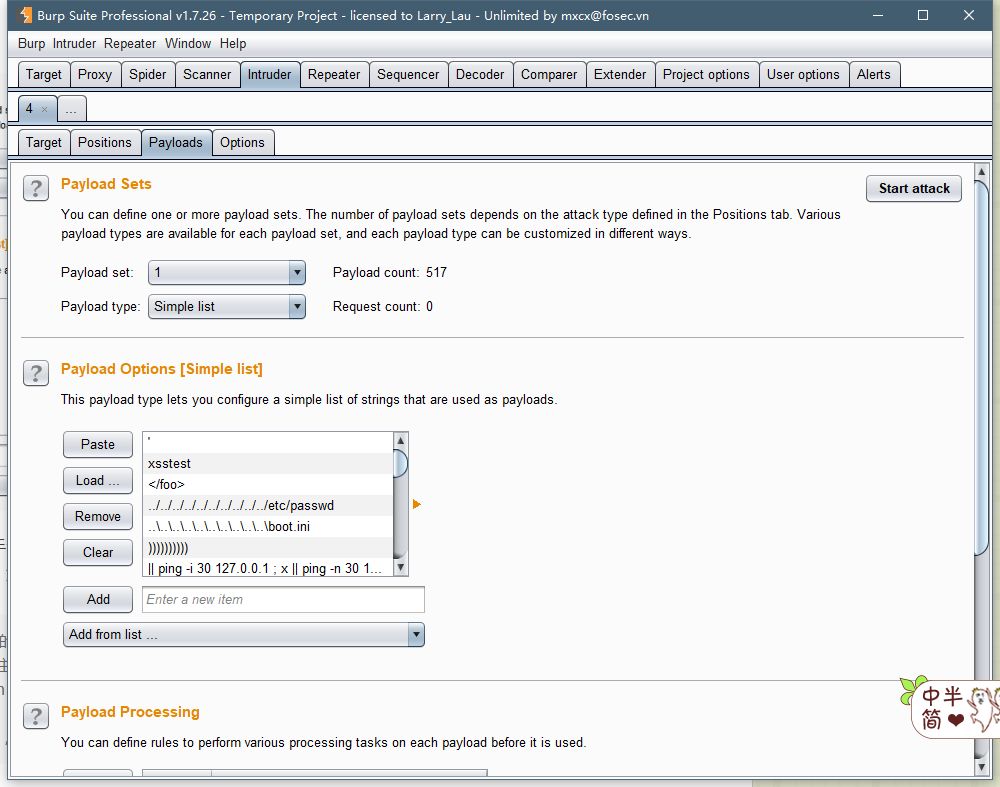

Payload

Payload,作用是导入字典的作用:

Simple list

在这个模块下的 Simple list 定义则是最基础的,适合小量数据。

Brute forcer

Brute forcer 则是单纯的暴力破解,选择这个模块后他会尝试字典的所有内容。

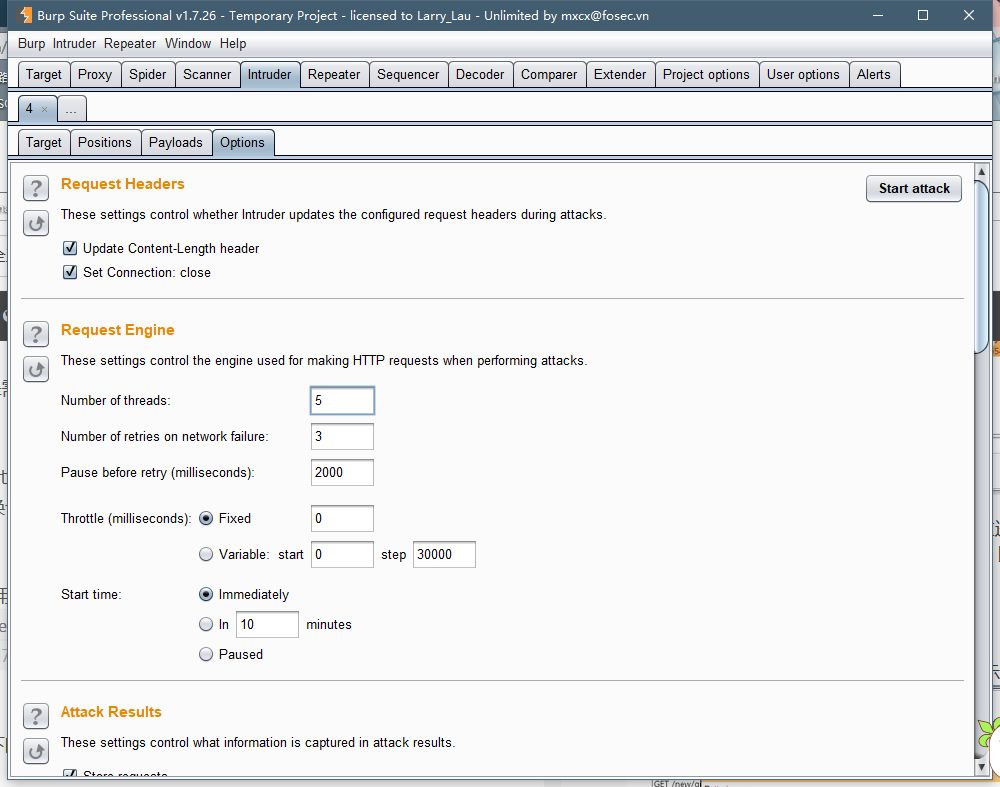

Options

Options 是 Intruder 最后一个模块,他的功能是线程等功能的设置。

Number of chreads,线程量。

Number of retries on network failure ,则是网络故障的重试次数,三次则是重试三次连接。

Pause before retry,重试失败的请求时,Burp 将在重试之前等待失败后的指定时间(以毫秒为单位)。如果服务器被流量淹没,或发生间歇性问题,最好在重试之前等待一段时间,默认值为 2000 毫秒。

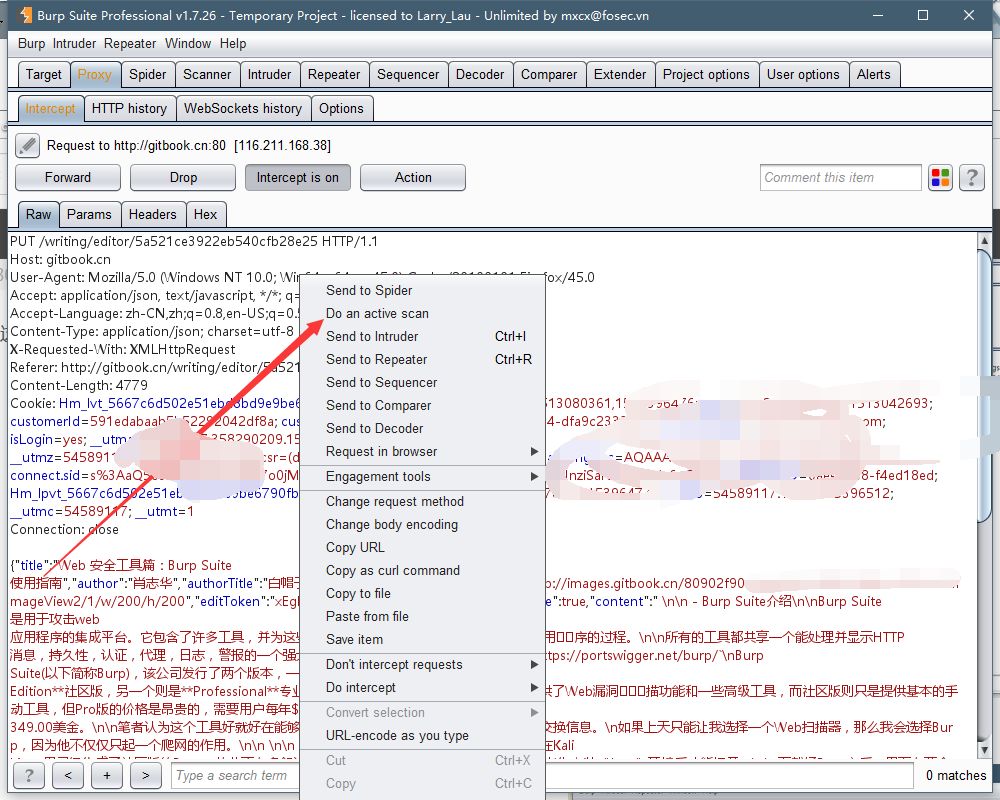

Repeater

Repeater 即网页请求头,一般使用这个功能也是通过 Proxy 抓包然后 Send 发送过来的。

主要就是修改请求的各项参数等等然后点击左上角的 go 发送出去,然后在右边接受到请求,同时在右侧显示请求和状态,多作用于的 HTTP 请求的模糊测试。

Decoder

Decoder 模块是一个方便的编码器,故此不再多叙述。

Comparer

Comparer 模块是一个文件比较的功能,也非常简单,请读者自行了解。

Burpsuite主要优势

Burp Scanner包括一个完整的JavaScript分析引擎,它结合使用静态(SAST)和动态(DAST)技术来检测客户端JavaScript中的安全漏洞,例如基于DOM的跨站点脚本。

Burp使用高度创新的带外技术(OAST)来增强传统的扫描模型。 Burp Collaborator技术允许Burp检测服务器端漏洞,这些漏洞在应用程序的外部行为中完全不可见,甚至可以报告扫描完成后异步触发的漏洞。

Burp的扫描逻辑不断通过增强功能进行更新,以确保它能够找到最新的漏洞和现有漏洞的新边缘案例。 近年来,Burp一直是第一台检测Burp研究团队开创的新漏洞的扫描仪,包括模板注入和网络缓存中毒。持续更新

所有报告的漏洞都包含详细的自定义建议。 其中包括问题的完整描述以及逐步修复建议。 为每个单独的问题动态生成咨询措辞,并准确描述任何特殊功能或补救点。

Burpsuite更新日志

将bug扫地出门进行到底

优化用户反馈的问题,提升细节体验

特别说明:

您好,您即将使用的软件为辅助类工具,可能会被各大杀毒软件进行拦截和查杀,该软件可能存在使用风险,请注意规避,如果您想继续使用建议关闭各种杀毒软件后使用。

附软件包解压密码:www.onlinedown.net

- 系统要求:安卓4.6

- 更新时间: 2024-11-24

- 权限说明:查看详情

- 隐私说明:查看隐私

- 包名:com.aakhn.pazbr

- MD5:KM10DKM2HIV0ER3NDRRDI2R6M2SFDXAO

![[以太网发包工具(xcap)电脑版下载]2024官方最新版](https://img.onlinedown.net/download/202101/143319-60052bafb154b.jpg)

![[HttpServer电脑版下载]2024官方最新版](http://img.onlinedown.net/20210525/60ac6c1c30075.png)